Co bardziej myślący przyszłościowo przedsiębiorcy zrozumieli, że ochrona ich zasobów w dobie pandemii wymaga takiej samej stanowczości działania, jak walka z koronawirusem. Może w tym pomóc trzypunktowa strategia na rzecz cyberbezpieczeństwa.

Pandemia Covid-19 spowodowała największe zakłócenia w produkcji od czasu II wojny światowej, a jej implikacje dla cyberbezpieczeństwa systemów sterowania są większe niż ktokolwiek mógł przewidzieć. Kadra kierownicza bardziej przyszłościowo zorientowanych firm dostrzegła, że ochrona ich zasobów wymaga równie zdecydowanych działań jak te, które podjęła, aby ograniczyć ryzyko zarażenia koronawirusem. Działania te przybierają formę trzypunktowej strategii, która umożliwia wypełnienie luki w systemach bezpieczeństwa cyfrowego, a tym samym umożliwia zachowanie ciągłości funkcjonowania kluczowej infrastruktury przedsiębiorstwa w nowej, pandemicznej rzeczywistości.

Zdalny dostęp staje się standardem

Epidemia koronawirusa jest jednym z tych wstrząsów, które stymulują tempo zmian procesów gospodarczych. Przez ostatnie 15–20 lat systemy sterowania powoli ewoluowały w kierunku rozwiązań zintegrowanych z całym systemem produkcyjnym, a jednocześnie tworzonych na bazie standardowych, dostępnych od ręki komponentów. Zmiany te, określane od pewnego czasu jako Przemysł 4.0 i Przemysłowy Internet Rzeczy (IIoT), zachodziły jednak powoli, zdecydowanie odbiegając pod względem tempa od tego, co zwykliśmy określać mianem rewolucji. Wymagają one bowiem modyfikacji struktury organizacyjnej przedsiębiorstwa, przetestowania jej działania, sporych inwestycji i rozwoju samych systemów sterowania. A na to potrzeba czasu.

I pewnie rozwój ten w dalszym ciągu powoli postępowałby naprzód, gdyby nie zdarzył się Covid-19. Niespodziewanie, w ciągu 4–6 tygodni zdalne zarządzanie zakładami produkcyjnymi stało się koniecznością. Aby bezpiecznie kontynuować działalność, należało zredukować do minimum liczbę personelu na miejscu, a także odłożyć w czasie lub realizować zdalnie zadania z zakresu cyberbezpieczeństwa. Drastyczne ograniczenie możliwości podróżowania i przebywania na terenie obiektów przemysłowych spowodowało, że w ciągu zaledwie sześciu miesięcy poczyniliśmy większe postępy w zakresie zdalnego dostępu do zakładów, niż przez ostatnie sześć lat. Szeroko dyskutowane przez lata wady i zalety zdalnego dostępu i monitorowania zeszły na dalszy plan – Covid-19 zmusił przedsiębiorstwa do działania, czy były na to gotowe, czy nie.

Dziś, po upływie niemal roku trudno, byłoby zagonić dżina z powrotem do butelki. Jako że kryzys gospodarczy przedłużył się bardziej, niż się spodziewano, nowe procesy biznesowe zdążyły się już zakorzenić w świadomości pracowników i kadry kierowniczej. Wydano spore fundusze na wdrożenie nowych metod pracy, przetestowano różne scenariusze działania, przygotowano Proof of Concept – słowem, zmienił się status quo. Zaś to, co uznawano za krótkotrwałe rozwiązanie, stało się standardem.

Koronawirus zmienił zresztą nie tylko organizację wewnętrzną przedsiębiorstw, ale także ich podejście do lokowania produkcji. Długie, złożone łańcuchy dostaw powoli ustępują miejsca lokalnej koncentracji kluczowych zasobów. Gdy gospodarka wyjdzie z kryzysu, przedsiębiorstwa będą musiały zainwestować w rozwój mocy produkcyjnych w kraju, a same zakłady – wdrażać rozwiązania z zakresu IoT i Przemysłu 4.0, biorąc za punkt wyjścia model działania z czasów pandemii.

Furtka ze staromodnym zamkiem

Zdaniem niektórych ekspertów epidemia Covid-19 przyspieszyła działania na rzecz cyfryzacji i usieciowienia produkcji. W opinii firmy McKinsey digitalizacja taka w ujęciu globalnym może przynieść korzyści finansowe sięgające nawet 1 biliona dolarów. Jednocześnie jednak ta sama szybka, spontaniczna digitalizacja stanowi istotne zagrożenie dla bezpieczeństwa systemów sterowania i procesów przemysłowych – głównie ze względu na brak odpowiedniej infrastruktury bezpieczeństwa. Systemy sterowania są bowiem z założenia mniej zabezpieczone niż np. nowoczesne rozwiązania IT, projektowane z myślą o łączności ze światem zewnętrznym, a więc i o ochronie przed zagrożeniami cybernetycznymi. Nie są też poddawane tak drobiazgowej kontroli bezpieczeństwa, obejmującej regularną likwidację luk, utwardzanie i zarządzanie konfiguracją, tworzenie kopii zapasowych czy ochronę przed złośliwym oprogramowaniem.

Co więcej, systemy te coraz częściej są budowane na bazie standardowych, dostępnych od ręki komponentów, co powoduje, że ich możliwości rosną, ale rośnie także ich podatność na ataki. Aby rozwiązać ten problem, ich usieciowieniu towarzyszyć powinny równoległe zmiany, mające na celu ochronę przedsiębiorstw przed zagrożeniami dla cyberbezpieczeństwa.

Jest to o tyle trudne, że epidemia Covid-19 zmusiła wiele firm nie tylko do przejścia na zdalne zarządzanie, ale także do ograniczenia liczby personelu obecnego na miejscu. Zwiększa to ich podatność na ataki hakerskie, zwłaszcza za pomocą oprogramowania typu ransomware (blokującego dostęp do systemu w celu wymuszenia okupu). Uszczuplenie liczby dostępnego na miejscu personelu ogranicza bowiem możliwości bezpiecznego zarządzania systemami przedsiębiorstwa, w tym np. manualnej aktualizacji programów antywirusowych czy tworzenia kopii zapasowych. W obliczu ograniczonych zasobów personalnych zakładów zadania te są często spychane na dalszy plan.

W przeszłości, aby zabezpieczyć infrastrukturę przemysłową, firmy bardzo często starannie izolowały od siebie systemy operacyjne i IT, tak aby maksymalnie ograniczyć dostęp do tych pierwszych z poziomu tych drugich. Epidemia koronawirusa spowodowała, że w murze tym powstała furtka, a jednocześnie ograniczyła możliwości ochrony zasobów znajdujących się po drugiej stronie owej furtki. A to stanowi wręcz zaproszenie dla podmiotów, które tej furtki przekraczać nie powinny.

Trzypunktowa strategia ochrony kluczowej infrastruktury

Aby odpowiednio zabezpieczyć połączone cyfrowo systemy przedsiębiorstwa, nie wystarczy monitorować dostępu do sieci. Konieczna jest także odpowiednia ochrona punktów końcowych. W czasach powszechnej łączności i zdalnego dostępu również dostęp do punktów końcowych stał się łatwiejszy niż kiedykolwiek – kosztem bezpieczeństwa wrażliwej infrastruktury, która pod nieobecność personelu nie może być efektywnie chroniona na miejscu. Jak temu zaradzić? Konieczna jest zmiana podejścia do zarządzania systemami produkcyjnymi na takie, które stosuje się wobec systemów IT. Dobrym punktem wyjścia będzie wdrożenie wielokierunkowej strategii zarządzania punktami końcowymi systemów sterowania.

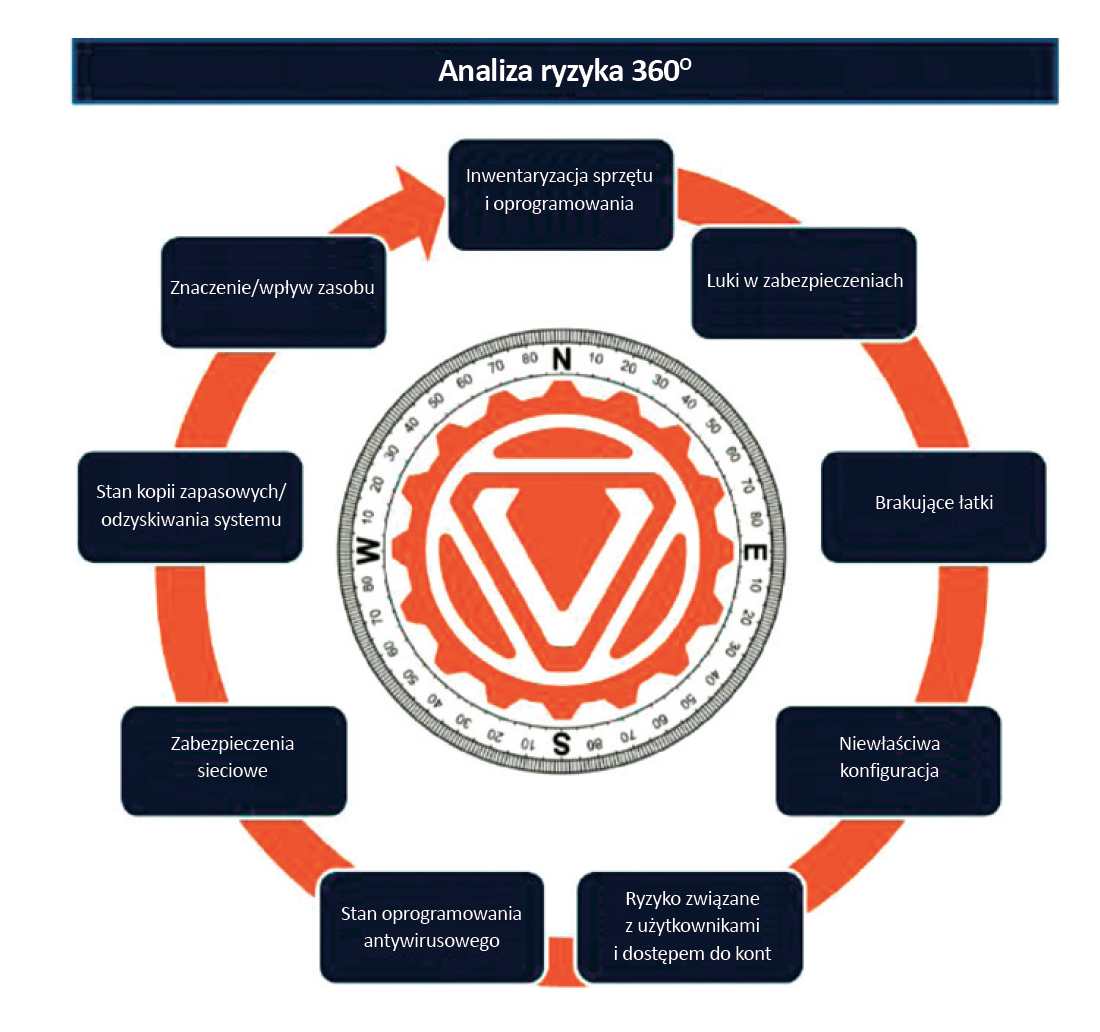

- Zapewnij wgląd w czasie rzeczywistym w status bezpieczeństwa wszystkich zasobów operacyjnych: prawdą jest, że nie można chronić tego, czego się nie widzi. Dlatego zabezpieczenie zasobów przedsiębiorstwa wymaga czegoś więcej niż tylko wiedzy o ich istnieniu. Trzeba uzupełnić ową wiedzę o informacje umożliwiające ocenę, czy dany element infrastruktury jest chroniony i czy wdrożone zabezpieczenia są aktywne i zaktualizowane. Informacje te obejmują m.in. dane na temat oprogramowania i komponentów urządzenia, znaczenia owego urządzenia dla zachowania ciągłości procesów, łatek i luk w systemie, stanu kluczowych zabezpieczeń, takich jak programy antywirusowe czy białe listy, kopii zapasowych, bezpieczeństwa konfiguracji oraz ochrony za pomocą firewalla. Tego typu wgląd we wszystkie informacje na temat zagrożeń dla danego zasobu umożliwia przedsiębiorstwom efektywne zarządzanie punktami końcowymi.

- Myśl globalnie: nie można efektywnie chronić systemów sterowania, pozostawiając kwestie ich zabezpieczenia w rękach personelu znajdującego się na miejscu, jeśli większość owego personelu została oddelegowana do domu. Zdalne zarządzanie bezpieczeństwem jest jednak trudne: ustalenie priorytetów ochrony wymaga bowiem wiedzy na temat samego systemu, pozwalającej zidentyfikować potencjalne zagrożenia dla jego funkcjonowania. Rozwiązaniem jest wdrożenie centralnej bazy danych obejmującej wszystkie obiekty i zasoby, która umożliwi przeprowadzenie przekrojowej analizy ryzyka i opracowanie strategii ograniczenia owego ryzyka. Tego typu działanie zapewni spójność oceny ryzyka i planowania działań zaradczych.

- Zarządzaj bezpieczeństwem na miejscu: zapewnienie odpowiedniego poziomu bezpieczeństwa obiektów i systemów przemysłowych wymaga zarządzania, a nie tylko monitorowania zasobów, co z kolei oznacza konieczność zaangażowania specjalistów na miejscu. Jak już wspomniano, duża część zagrożeń dla systemów sterowania wynika z braku efektywnego zarządzania systemami bezpieczeństwa. W wielu przypadkach firmy ograniczają się do monitorowania punktów końcowych, ponieważ zarządzanie nimi jest albo nieefektywne (wykonywane ręcznie), albo ryzykowne (narzędzia automatyzacji zarządzania systemami IT).

Istnieje jednak także trzecia opcja, niewymagająca ręcznej obsługi ani korzystania z rozwiązań tworzonych na potrzeby systemów IT. Narzędzia do zarządzania systemami produkcyjnymi dedykowane systemom sterowania oferują dziś bowiem takie same możliwości automatyzacji owego zarządzania przy zachowaniu lokalnej kontroli ze strony operatora. Umożliwiają automatyzację takich procesów, jak usuwanie luk w systemach bezpieczeństwa, zarządzanie konfiguracją, oprogramowaniem, użytkownikami i kontami użytkowników oraz tworzenie kopii zapasowych – z tym że są sterowane lokalnie, a tym samym uruchamiane w odpowiednim momencie z zachowaniem właściwej sekwencji testowej, co zwiększa niezawodność ich funkcjonowania.

Pandemia Covid-19 przewróciła do góry nogami życie całych społeczeństw i zagroziła egzystencji wielu przedsiębiorstw. Przyczyniła się także do tego, że infrastruktura dużej części z nich musi stawić czoła nowym zagrożeniom związanym z szybkim przejściem na pracę zdalną i w konsekwencji zwiększonym ryzykiem cyberataków. Aby sprostać tym wyzwaniom, firmy muszą szybko zoptymalizować zarządzanie swoimi systemami produkcyjnymi. Pomocna w tym może się okazać trzypunktowa strategia działania ukierunkowana na ochronę krytycznej infrastruktury przedsiębiorstwa.

John Livingston jest dyrektorem generalnym firmy Verve Industrial Protection