Współczesne systemy sterowania okresowych procesów produkcyjnych podlegają w ostatnim czasie sporym przeobrażeniom. Usprawniono w nich m.in. procedury łączności i transmisji danych oraz wprowadzono otwarte standardy i protokoły komunikacji. W przeszłości systemy sterowania w tego typu aplikacjach były z reguły specjalizowane, wyizolowane, z własnymi protokołami komunikacji. Zastosowanie w najnowszych rozwiązaniach technologii sieciowych z najwyższej półki wprowadziło znacznie większą interoperacyjność i elastyczność systemów sterowania.

Nie oznacza to jednak, że stały się one w pełni doskonałe. Wciąż istnieje sporo zagrożeń, niejednokrotnie bardzo skomplikowanych i niezrozumiałych, szczególnie wziąwszy pod uwagę fakt, że mogą one dotyczyć zarówno pojedynczych urządzeń, wybranych, większych części systemu sterowania, jak i całej sieci wymiany i akwizycji danych. Główne zagrożenia poprawności działania sieciowych systemów automatyki związane są z funkcjonowaniem w środowisku przemysłowym innych czynników. Można je podzielić na dwie grupy: wewnętrzne – np. przenośne moduły z komunikacją bezprzewodową, niewłaściwie zorganizowane systemy zasilania i komunikacji czy znudzeni, zdenerwowani pracownicy oraz zewnętrzne – połączenia z sieciami zewnętrznymi, komercyjnymi, hakerzy itp. Ze względu na wprowadzenie otwartości standardów wykorzystywanych w aplikacjach sterowania procesami okresowymi pojawiły się ponadto dodatkowe zagrożenia, wynikające z dość łatwego dostępu do protokołów komunikacyjnych, danych i ustawień systemowych przez podmioty zewnętrzne. W wyniku tego możliwe jest niespodziewane i niepożądane wprowadzenie zmian parametrycznych w systemie, skutkujące zatrzymaniem procesów produkcyjnych, zachwianiem ich synchronizacji itp., co z kolei wpływa bezpośrednio na wydajność produkcji oraz bezpieczeństwo maszyn i załogi.

W procesach okresowych szczególne znaczenie dla bezpieczeństwa i prawidłowości produkcji ma kontrola i zarządzanie dostępem do receptur, zasobów materiałów wsadowych i algorytmów przebiegu realizacji poszczególnych etapów produkcji. Należy jednak wziąć tu pod uwagę, że we współczesnych zakładach przemysłowych, zwłaszcza branży chemicznej, farmaceutycznej i spożywczej, systemy sterowania i monitoringu procesów okresowych z reguły przyłączane są do ogólnozakładowej sieci i systemów bezpieczeństwa, będących potencjalnym źródłem włamań, niekontrolowanych wejść do systemu, zmian kodów i algorytmów itp.

W procesach okresowych szczególne znaczenie dla bezpieczeństwa i prawidłowości produkcji ma kontrola i zarządzanie dostępem do receptur, zasobów materiałów wsadowych i algorytmów przebiegu realizacji poszczególnych etapów produkcji. Należy jednak wziąć tu pod uwagę, że we współczesnych zakładach przemysłowych, zwłaszcza branży chemicznej, farmaceutycznej i spożywczej, systemy sterowania i monitoringu procesów okresowych z reguły przyłączane są do ogólnozakładowej sieci i systemów bezpieczeństwa, będących potencjalnym źródłem włamań, niekontrolowanych wejść do systemu, zmian kodów i algorytmów itp.

Kontrola dostępu

W ochronie dostępu do danych w systemach sterowania procesami produkcyjnymi, zwłaszcza okresowymi, największy postęp związany jest z rozpowszechnianiem się podpisów elektronicznych oraz innych metod i narzędzi weryfikacji ubiegających się o niego podmiotów. Wykorzystanie większości z nich obwarowane jest licznymi dodatkowymi przepisami i standardami, w których podano także zalecenia praktyczne, jak stosować wybrane metody i narzędzia, by zapewniły one wymagany poziom bezpieczeństwa danych w systemach sterowania, zwłaszcza w zakresie identyfikacji wspomnianych podmiotów. Dotyczy to szczególnie możliwości operowania i zmiany nastaw dotyczących prowadzenia poszczególnych operacji na liniach produkcyjnych, dozowania surowców, pobierania i zapisu danych o przebiegu procesów itd. Jak już wspomniano wcześniej, ze względu na częste przyłączanie systemów sterowania procesami z ogólnozakładową siecią teleinformatyczną, jej zabezpieczenie wymaga ścisłej integracji i zgodności procedur zabezpieczających dla obu tych sieci.

Zarządzanie cyberzagrożeniami

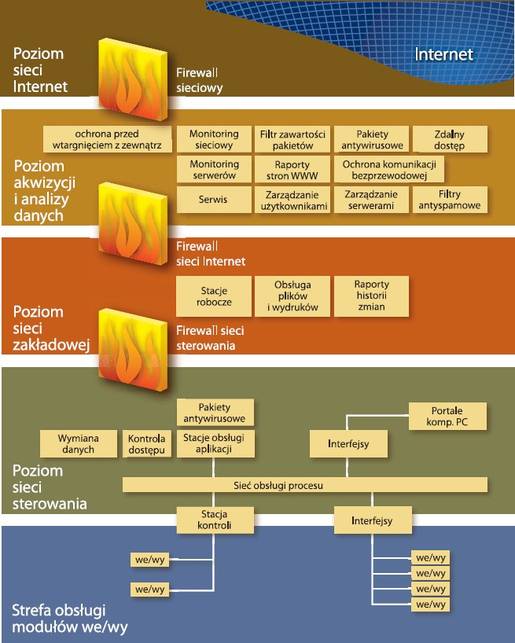

Jednym z kluczowych elementów, decydującym o skutecznym funkcjonowaniu danego typu zabezpieczeń w systemie sterowania, jest ustalenie, do jakiego poziomu struktury systemu mają one sięgać (rysunek 1 – strategia ochrony poziomowej). Przy takim podejściu na każdym poziomie strukturalnym systemu obsługującego procesy produkcyjne szacuje się jego znaczenie dla prawidłowego przebiegu produkcji, związane z tym ryzyko zagrożeń oraz adekwatność zastosowanych już metod i narzędzi bezpieczeństwa. Gwarantuje to dobre ustalenie ryzyka wystąpienia zagrożeń na danym poziomie struktury systemu, a najbardziej zagrożone urządzenia uzyskują najlepszą możliwą ochronę. Poprawna aplikacja tej metody minimalizuje możliwość przypadkowego dostępu do szczególnie istotnych elementów procesów produkcji. Środkami pomocniczymi lub też niezależnymi metodami zabezpieczeń (jednak o mniejszej skuteczności w stosunku do wspomnianego już podejścia) są zainstalowane na wejściach systemu firewalle, serwery bezpieczeństwa czy programy antywirusowe. W przypadku zastosowania tych narzędzi o ich skuteczności w większym stopniu decyduje jednak sprawne zarządzanie elementami bezpieczeństwa w systemie.

Program i strategia bezpieczeństwa systemów sterowania i automatyki powinny być każdorazowo dobierane indywidualnie i spełniać szczególne wymagania danej aplikacji oraz procesów, które one obsługują, jednak zawsze przy ich implementacji należy uwzględnić następujące kwestie:

Ocena zabezpieczeń i poziomu bezpieczeństwa – Jednym z pierwszych etapów prac związanych z wprowadzaniem procedur ochrony powinno być oszacowanie aktualnego poziomu zabezpieczeń i analiza możliwych zagrożeń, stopnia ryzyka ich wystąpienia oraz ewentualnego wpływu na poprawność działania systemów. Działania te pozwalają na wstępne ustalenie wymogów stawianych programowi ochrony systemu sterowania.

Strategia i wdrażanie procedur bezpieczeństwa i ochrony – Skuteczna strategia i wdrożenie procedur ochrony są szczególnie ważne z punktu widzenia niezawodności funkcjonowania systemów sterowania i monitoringu okresowych procesów produkcyjnych. Działania wspierające realizację funkcji bezpieczeństwa powinny być dopasowane do specyficznych wymogów danej aplikacji i rozwijane w ścisłej współpracy z jej użytkownikami, tak by uzyskać jak najwyższy poziom skuteczności ich działania. Elementem pomocniczym jest ponadto wprowadzenie sprawnego systemu zarządzania bezpieczeństwem oraz zgodność zastosowanych procedur i strategii z ogólnymi programami strategii biznesowej konkretnych przedsiębiorstw.

Ochrona z wykorzystaniem odpowiednich technologii – Szczególnie ważnym elementem planowanej strategii bezpieczeństwa i ochrony systemów jest technologia, jaka będzie wykorzystana do jej realizacji. Przykładem mogą tu być firewalle, będące w zasadzie nieodzownym elementem wspomnianej wcześniej strategii ochrony poziomowej, które przy prawidłowej implementacji i zarządzaniu mogą skutecznie wyeliminować większość zagrożeń związanych nieuprawnionym dostępem do sieci. Jednak ochrona systemów automatyki i monitoringu to nie tylko firewalle.

Wyższy poziom zabezpieczenia sieci uzyskać można przez aplikację dodatkowych narzędzi, takich jak pakiety antywirusowe czy algorytmy analizy poprawności przesyłanych pakietów danych i ich zgodności ze wzorcem itp. W trakcie aplikacji tych różnych narzędzi zabezpieczeń szczególną uwagę należy poświęcić ich prawidłowej konfiguracji i wzajemnej organizacji.

Szkolenia i transfer wiedzy – Wszystkie osoby, które mają dostęp do systemu sterowania i monitoringu procesów produkcyjnych, zarówno stały, jak i okresowy, bezpośredni czy pośredni, powinny być odpowiednio przeszkolone, w celu uświadomienia im zagrożeń systemowych i zasad bezpiecznego dostępu do danych i ustawień. To bardzo istotne, by mieć pewność, że każdy, kto będzie łączył się z systemem, posiada odpowiednie kwalifikacje i jest świadom możliwych skutków swoich działań, nie tylko na powierzonym mu stanowisku czy odcinku, ale również w szerszej skali całego przedsiębiorstwa. Zakres wiedzy technicznej przekazywanej w czasie szkoleń powinien być odpowiednio dobrany i limitowany, zależnie od stopnia odpowiedzialności osób uczestniczących w danym szkoleniu.

Zarządzanie bezpieczeństwem i ochroną – We współczesnych układach ochrony systemów sterowania procesami produkcyjnymi wykorzystywanych jest wiele narzędzi i metod, które wymagają odpowiedniego zarządzania i koordynacji. Wszystkie one muszą być dokładnie przeanalizowane pod kątem przydatności i warunków zastosowania.

Systemy ochrony to stosunkowo nowy dział, w porównaniu chociażby z systemami bezpieczeństwa, stosowanymi już od jakiegoś czasu w przemyśle. Systemy bezpieczeństwa to układy już sprawdzone, z opracowanymi planami i strategiami realizacji; systemy ochrony sieci komunikacyjnych wciąż wymagają weryfikacji nowych funkcjonalności, opracowania popartych doświadczeniem zasad organizacji i zarządzania.

Praktycznie wszystkie elementy wdrożonego systemu ochrony i bezpieczeństwa wymagają ze strony użytkownika ciągłej uwagi, szczególnie pod kątem aktualizacji funkcji i optymalizacji ich działania. Chodzi tu przede wszystkim o takie elementy, jak: pakiety antywirusowe, funkcje firewalli, kontrola dostępu, otwartość standardu komunikacji itd. Każdy z budowanych systemów powinien być osobno oceniany, analizowany i weryfikowany pod względem niezawodności. Przyjęcie tych zasad prowadzi do powstania obiegowego cyklu oceny i optymalizacji systemów ochrony i bezpieczeństwa sterowania w procesach okresowych i nie tylko (rysunek 2).

Pamiętać należy, iż prawidłowe funkcjonowanie systemów sterowania procesami produkcyjnymi ma bezpośredni wpływ na wyniki finansowe przedsiębiorstwa i dlatego ich ochrona, głównie przed nieuprawnionym dostępem do danych, powinna stanowić jeden z priorytetów ogólnej strategii działania zakładu. Wszelkie nowe zagrożenia, wykryte w trakcie użytkowania systemów, wymagają szybkiej i gruntownej oceny oraz zastosowania odpowiednich narzędzi i technik eliminacji lub minimalizacji wpływu na poprawność działania systemów sterujących i monitoringu.

Aktualnie największym zagrożeniem dla systemów sterowania procesami produkcyjnymi i przetwórczymi w przemyśle jest pozostawienie ich samym sobie i niepodejmowanie żadnych działań interwencyjnych. Decyzja o ocenie i analizie zagrożeń, a następnie realizacji jakichkolwiek, najprostszych nawet metod ochrony danych i połączeń sieciowych, pozwala na eliminację większości popularnych zagrożeń systemowych i funkcjonowanie zakładu w komfortowych warunkach.

Artykuł pod redakcją dr. inż. Andrzeja Ożadowicza – AGH Kraków

Autor: Karl Williams, Daren Moffatt