Przemysł to obecnie druga najczęściej atakowana przez cyberprzestępców branża na świecie. Liczba ataków na firmy produkcyjne może się jeszcze zwiększyć wraz z upowszechnianiem się rozwiązań Przemysłowego Internetu Rzeczy. Wykorzystanie wzajemnie połączonych i komunikujących się ze sobą urządzeń i systemów produkcyjnych oraz innych systemów IT oznacza wiele potencjalnych miejsc ataku, którego skutki mogą być bardzo dotkliwe.

Duża liczba cyberataków na zakłady produkcyjne nie jest przypadkowa. Hakerzy zdają sobie sprawę z wartości i wrażliwości danych w branży produkcyjnej. Firmy z tego sektora prowadzą badania i w jakiś sposób je dokumentują. Przechowują informacje dotyczące patentów, wirtualnych modeli produktów czy tajemnice handlowe. To czyni je atrakcyjnym celem dla cyberprzestępców. Do ataków zachęca także fakt, że przedsiębiorstwa te nie są w pełni gotowe i wyposażone, aby poradzić sobie z atakiem.

Kim są hakerzy?

Większość tzw. cyberprzestępców to najczęściej osoby o bardzo powierzchownej wiedzy na temat bezpieczeństwa IT. Do tego grona zalicza się młodzież lub osoby nieco starsze, które traktują hakerstwo jak hobby. Ich motywacja to z reguły ciekawość, czasem chęć zdobycia sławy, a efekty ich działań można porównać do pomalowania sprayem muru. Jest szkoda, owszem, ale niewielka.

Firmami produkcyjnymi interesuje się, niestety, zupełnie inna grupa cyberprzestępców. Jej celem jest najczęściej kradzież ważnych informacji stanowiących wartość intelektualną firmy. Działają oni często na zlecenie dużych grup przestępczych lub rządów, a ich wiedza w zakresie łamania zabezpieczeń jest na dużo wyższym poziomie niż przedstawicieli wcześniej wspomnianej grupy (rys. 1).

Ponadto ci doświadczeni cyberprzestępcy najczęściej mierzą się z organizacją, która nie jest dobrze przygotowana na atak. Do niedawna obszar produkcji i sterowania procesami przemysłowymi był niemal całkowicie odizolowany od świata Internetu. Jednak obecnie systemy tzw. technologii operacyjnej (OT), w tym m.in. automatyki przemysłowej oraz sterowania i monitorowania procesów technologicznych, na niespotykaną dotąd skalę są integrowane z systemami IT, którym przekazują różnego rodzaju dane. Dzięki przetworzeniu i analizie tych danych przedsiębiorstwa przemysłowe odnoszą wiele korzyści, np. lepiej zarządzają produkcją, łańcuchem dostaw, kosztami. Jednocześnie jednak podłączane do sieci systemy OT – które potrafią działać po 10 lat i dłużej bez żadnej modyfikacji – są całkowicie nieprzygotowane na współczesne zagrożenia w obszarze cyberbezpieczeństwa.

Połączenie aplikacji IT z systemami przemysłowymi naraża zatem firmy na duże ryzyko, bo włamanie się do takiej sieci nie jest dużym wyzwaniem dla doświadczonego hakera, szczególnie jeśli ta nie jest odpowiednio zabezpieczona, a tak jest właśnie w przypadku wielu firm z branży produkcyjnej, co pokazały np. badania CyberX. Firma ta poddała audytowi 375 przedsiębiorstw mających fabryki na terenie Europy, USA oraz w regionie Pacyfiku. Wedle tych badań w aż 76% zakładów produkcyjnych działają np. systemy operacyjne Windows, takie jak XP i 2000, które od dłuższego już czasu są pozbawione tzw. wsparcia. Oznacza to, że na tych komputerach nie można zainstalować aktualizacji zabezpieczeń od firmy Microsoft. Dodatkowo 59% zakładów ma nieszyfrowane hasła w postaci zwykłego tekstu, które są bardzo łatwe do przechwycenia, a w niemal 50% przebadanych firm nie funkcjonuje program antywirusowy.

Badanie pokazało także, że w prawie połowie zakładów pracowało co najmniej jedno nieznane lub nieautoryzowane urządzenie, a 20% z nich jest wyposażonych w bezprzewodowe punkty dostępowe. Aż 82% fabryk korzysta z kolei z protokołów służących do zdalnego połączenia RDP, VNC i SSH. Wszystko to sprawia, że hakerom łatwiej jest uzyskać dostęp do wewnętrznej sieci firmy. Średnio 28% urządzeń w każdym zakładzie zostało uznanych przez CyberX za „podatne”, czyli ich wynik bezpieczeństwa (ustalany na podstawie oceny wszystkich odnalezionych luk w zabezpieczeniach) jest mniejszy niż 70%.

Kiedy i jak atakują cyberprzestępcy?

Podczas niedawnego seminarium Security Day 2018, którego organizatorem były firma Passus wspólnie z Symantec, Fidelis CyberSecurity oraz STM Solutions, organizatorzy ujawnili statystyki, z których wynika, że do najczęstszych typów ataku na firmy należą m.in. te z wykorzystaniem meltdown (nazwa podatności, na którą narażone są nowoczesne procesory firmy Intel i innych), a także ataki mające na celu zbieranie danych oraz wyszukiwanie luk i podatności w systemach IT firmy. Bardzo popularne są także ataki socjotechniczne, przechwytywanie sesji szyfrowanych, zdalna egzekucja kodu – SEH/BoF, ataki na infrastrukturę Wi-Fi oraz ataki celowe.

Cyberprzestępcy wykorzystują krytyczne luki w aplikacjach pomiędzy 40. a 60. dniem od ich wykrycia – prawdopodobieństwo ataku na firmę wykorzystującą aplikację z ujawnioną podatnością sięga wtedy aż 90% (sic!). Tymczasem załatanie takiej luki w aplikacji trwa w przeciętniej firmie średnio 100–120 dni od jej wykrycia.

Scenariusz ataku może zatem wyglądać w następujący sposób: wykorzystując jedną z luk w zabezpieczeniach lub za pomocą technik socjotechnicznych, atakujący dostaje się do sieci firmowej, która ma połączenie z systemami przemysłowymi. Będąc wewnątrz struktur komunikacyjnych firmy, włamywacz może zainstalować złośliwe oprogramowanie w systemach OT, które będzie np. wykradało dane przekazywane przez nie do systemów IT (dotyczące produkcji czy wykorzystania mocy). Dodatkowo oprogramowanie to może zablokować wszystkie operacje produkcyjne i logistyczne, a także spowodować ich nieprawidłowe działanie.

Atak może także zostać przeprowadzony za pośrednictwem rozwiązań IoT, które są coraz powszechniej wykorzystywane w fabrykach 4.0, a z reguły ich projektanci nie kierują się przede wszystkim zapewnieniem ich odporności na cyberzagrożenia. Efekt jest taki, że, według szacunków, do 2020 r. co czwarty ze zidentyfikowanych ataków na firmową infrastrukturę IT będzie miał związek właśnie z technologią Przemysłowego Internetu Rzeczy.

Jeśli cyberprzestępca nie zdecyduje się na ujawnienie swojej obecności przez spowodowanie zakłóceń w działaniu fabryki, jego atak może pozostać niezauważony bardzo długo. Z danych firmy Passus wynika, że firmom, które mają własny dział bezpieczeństwa IT, wykrycie włamania zajmuje średnio 56 dni. Z kolei przedsiębiorstwa, które nie mają własnego wyspecjalizowanego działu bezpieczeństwa, orientują się, że ich infrastruktura IT została naruszona średnio po 320 dniach.

Przedsiębiorstwa produkcyjne muszą także pamiętać, że zagrożeniem mogą być też zatrudnieni w nim pracownicy, którzy, kierowani chęcią zysku lub zemsty, mogą wykradać cenne firmowe dane. Szkodliwe działania pracowników często mogą mieć też charakter nieświadomy, co potwierdzają niedawne badania PwC. Zgodnie z nimi 68% zakładów produkcyjnych wskazało „nieautoryzowany dostęp z wewnątrz organizacji” jako najczęstsze źródło incydentów w systemach OT. Skutki takich incydentów dla firmy mogą być równie bolesne, co w przypadku ataku doświadczonego cyberprzestępcy.

Większość cyberataków nie jest ogłaszana publicznie, a skalę zjawiska pokazują jedynie zbiorcze statystyki, np. ujawnione przez firmę KPMG. Zgodnie z nimi w 2017 r. 82% przedsiębiorstw w Polsce odnotowało przynajmniej jeden incydent bezpieczeństwa teleinformatycznego. Z kolei wyobrażenie o skali ataków w branży produkcyjnej dają niedawne wyniki badania brytyjskiej organizacji zrzeszającej firmy produkcyjne EEF, przeprowadzone wspólnie z firmą ubezpieczeniową AIG i Royal United Services Institute (RUSI). Według nich 48% firm produkcyjnych w Wielkiej Brytanii zostało w ostatnim czasie zaatakowanych przez cyberprzestępców i poniosło z tego tytułu straty materialne.

Do najbardziej znanych przykładów cyberataków na zakłady przemysłowe należy np. ten przeprowadzony przez nieznanych sprawców (ale łączonych z rządami w USA i Izraela) z wykorzystaniem Stuxneta, czyli wirusa opracowanego w 2009 r. i wykorzystanego do infiltrowania systemów irańskiego programu zbrojeń atomowych. Wedle szacunków, zanim oprogramowanie zostało wykryte i zneutralizowane, doprowadziło do zniszczenia ok. jednej piątej wirówek wykorzystywanych w irańskich zakładach nuklearnych i cofnęło realizację programu o ok. 10 lat.

Motywowany politycznie był również cyberatak przeprowadzony na saudyjską korporację Saudi Aramco, która wówczas dostarczała 10% światowego zapotrzebowania na paliwa napędowe. Nie doprowadził on wprawdzie do trwałego zatrzymania produkcji, ale spowodował zakłócenia w produkcji przez blisko tydzień.

Przykłady można mnożyć – w ostatnich latach media donosiły o cyberatakach wymierzonych w fabryki takich firm, jak Boeing, Renault czy Nissan, z wykorzystaniem wirusa WannaCry. Z kolei ataków z wykorzystaniem innej rodziny wirusów – Petya i NonPetya – doświadczyły takie firmy, jak Merck, Mondelez International czy FedEx.

Wykorzystywane do przeprowadzania ataków wirusy są ciągle modyfikowane, a ich kod mieszany, co umożliwia cyberprzestępcom tworzenie ich nowych wersji. Zgodnie z danymi SonicWall w przypadku ransomware wzrost w tworzeniu różnych wariantów tego typu szkodliwego oprogramowania sięgnął w 2017 r. aż 101% w porównaniu z 2016 r. (sic!). Dane te pokazują skalę zagrożenia i powinny uświadomić zakładom produkcyjnym, że prędzej czy później i one mogą się stać obiektem takiego ataku. I należy się do tego odpowiednio przygotować.

Jak radzić sobie z zagrożeniami?

Nie można zupełnie wyeliminować cyberataków na firmy przemysłowe i ich systemy. Dlatego warto zawczasu przygotować się na taki atak. Przed decyzją o zainwestowaniu w cyberbezpieczeństwo można obliczyć ryzyko zagrożenia w oparciu o informacje, ile firma może stracić rocznie w wyniku ataku hakerskiego i jakie jest prawdopodobieństwo jego wystąpienia. Umożliwi to podjęcie racjonalnej decyzji, czy bardziej opłaca się funkcjonowanie na rynku bez inwestowania w bezpieczeństwo IT, czy też raczej lepszym pomysłem jest zatroszczenie się zawczasu o odpowiednie zabezpieczenia. Wyliczenie takie z reguły zapewnia też poparcie ze strony zarządów firm dla inwestycji w cyberbezpieczeństwo.

Jeśli zapadnie decyzja na tak, kluczową sprawą jest wydzielenie odpowiedniej komórki, która będzie się zajmowała kwestiami bezpieczeństwa IT (jeśli takowej jeszcze nie ma) i opracowanie odpowiedniej polityki w tym zakresie. Powinno to być poprzedzone audytem bezpieczeństwa, podczas którego należy ustalić stan wyjściowy w odniesieniu do systemów OT i IT, np.: Czy na pewno wiadomo, jakie urządzenia automatyki pracują w firmowej sieci? Jak te urządzenia komunikują się ze sobą? Jakie występują w nich podatności? Czy mamy narzędzia do monitoringu sieci przemysłowej i pełnego wglądu w sieć OT? W jaki sposób wygląda monitoring zagrożeń pozostałych systemów IT w organizacji?

Wiedząc, jaki jest stan faktyczny i mając rozpoznane słabości i zagrożenia, można dopiero przystąpić do planowania systematycznych działań w obszarze cyberbezpieczeństwa, co obejmuje m.in. zarządzanie prawami dostępu pracowników i aplikacji, w myśl zasady, że każdy element systemu (pracownik czy program) powinien mieć dostęp tylko do tych informacji i zasobów, które są niezbędne do wykonania wyznaczonego mu zadania. Realizację zaplanowanych działań można wspomóc, sięgając po odpowiednie narzędzia informatyczne do monitoringu zagrożeń i ich neutralizowania.

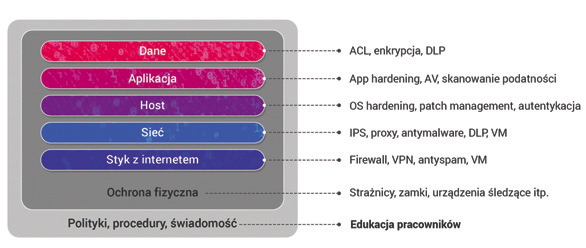

Bez względu na wykorzystywane narzędzia należy pamiętać, że najbardziej skuteczną metodą walki z cyberzagrożeniami jest odpowiednio przygotowana i zabezpieczona sieć transmisji danych, która składa się z kilku warstw ochrony (rys. 2). Warstwy te powinny odrębnie chronić dane, aplikacje, hosta, styczność z Internetem, a także użytkowników korzystających z Internetu. Bardzo ważna jest także fizyczna ochrona oraz edukacja pracowników.

Podsumowanie

Dbałość o cyberbezpieczeństwo ma charakter ciągły, dlatego w prowadzonych działaniach w tym obszarze należy się skupić na systematycznym monitoringu zagrożeń i optymalizacji zabezpieczeń oraz eliminowaniu słabych punktów, np. komputerów z systemami operacyjnymi, na których nie można zainstalować odpowiednich aktualizacji, czy urządzeń mobilnych z dostępem do sieci firmowej, a pozbawionych systemów antywirusowych. Szczególna uwaga powinna także zostać poświęcona ochronie najważniejszych zasobów oraz zapewnieniu ciągłości produkcji. Tylko działając w tak kompleksowy sposób w obszarze bezpieczeństwa, firmy produkcyjne będą w stanie osiągać realne korzyści z cyfrowej transformacji swoich fabryk.

Konrad Antonowicz jest specjalistą ds. bezpieczeństwa w firmie Passus, będącej producentem i integratorem rozwiązań do poprawy bezpieczeństwa i wydajności sieci teleinformatycznych.